El entorno de las amenazas está en constante evolución; cada año aumenta drásticamente tanto el número como sus tipos de ataques. Como resultado, las brechas de seguridad aumentan en proporción.

Después de cada fallo de seguridad, las organizaciones se preguntan: «¿Cómo ha entrado el atacante? ¿Cómo se desplazan?» y otras preguntas similares. Quieren tener una mayor visibilidad de las técnicas de ataque utilizadas en las vulnerabilidades, y entender cómo solucionar las brechas que existen en su infraestructura de seguridad.

MITRE ATT&CK está diseñado para ayudar a responder a estas preguntas proporcionando una forma común de describir las técnicas de ataque y sus mitigaciones. Las organizaciones pueden aprovechar el esquema ATT&CK de MITRE para identificar las brechas en las defensas y priorizar las correcciones en función del riesgo.

Acerca de MITRE ATT&CK

MITRE ATT&CK es una lista estructurada de comportamientos de ataque y taxonomías que proporciona una cobertura completa de los comportamientos de ataque en la industria. El esquema es abierto y está disponible para cualquier persona u organización para su uso sin cargo alguno; por lo tanto, el esquema reúne a grandes comunidades para desarrollar una ciberseguridad más efectiva. La mayoría de los proveedores de seguridad integran ATT&CK de MITRE en sus productos, que van desde SIEMs, detección y respuesta de endpoints y sandboxes hasta la defensa de la red.

La matriz ATT&CK para empresas clasifica los comportamientos de ataque en 14 categorías principales: Reconocimiento; Desarrollo de recursos; Acceso inicial; Ejecución; Persistencia; Escalada de privilegios; Evasión de la defensa; Acceso a credenciales; Detección; Movimiento lateral; Recopilación; Comando y control; Exfiltración; e Impacto.

Cada categoría enumera múltiples técnicas defensivas y de mitigación, y la mayoría de ellas incluyen subtécnicas. Al comparar las amenazas observadas en su red con ATT&CK, los administradores pueden ajustar con confianza las tecnologías de seguridad para defenderse de ellas y mitigar sus efectos.

Uso de MITRE ATT&CK con Sandbox

Para los productos de seguridad sandbox, es bastante común integrar MITRE ATT&CK. En pocas palabras, el sandbox proporciona entornos virtuales y restringidos para que el malware realice sus ataques. En los escenarios ideales, el sandbox capturará las técnicas de ataque a lo largo del ciclo de vida del mismo.

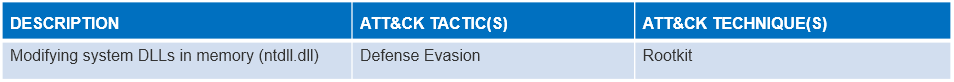

ATT&CK de MITRE ayuda a los usuarios de los entornos aislados a comprender mejor los comportamientos de ataque del malware y las técnicas específicas que los adversarios pueden utilizar junto con otras. Por ejemplo, un sandbox puede capturar un comportamiento que escribe la memoria donde se encuentra ntdll.dll. El sandbox describe este comportamiento como «Modificación de las DLL del sistema en la memoria (ntdll.dll)».

Sin embargo, esta nomenclatura puede no ser muy sencilla de entender. Tras el mapeo en las tácticas y técnicas de MITRE ATT&CK, el comportamiento se describe como «Evasión de la defensa» y «Rootkit» por la clasificación estandarizada en la base de conocimientos de MITRE ATT&CK. A través de este mapeo, el comportamiento se vuelve mucho más fácil de entender.

En la base de datos de ATT&CK, puedes desplazarte hacia abajo bajo la columna de Evasión de la Defensa hasta la técnica de Rootkit. Al hacer clic en ese enlace se obtiene una lista de amenazas que utilizan esta técnica, sus mitigaciones y opciones de detección.

Un segundo ejemplo: Empaquetamiento de software

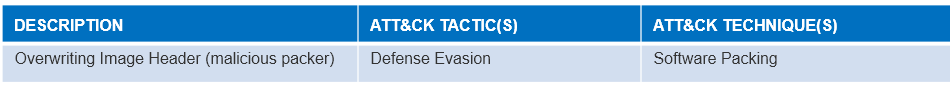

Veamos otro ejemplo. Un sandbox encuentra que un malware intenta sobrescribir una imagen de archivo PE existente en la memoria. El sandbox describe este comportamiento como «Sobrescribir el encabezado de la imagen (empaquetador malicioso)». Sin embargo, esto puede no ser muy sencillo de entender.

Después de mapear este comportamiento en las tácticas y técnicas de MITRE ATT&CK, el comportamiento se describe como «Evasión de la defensa», con una técnica de «Archivos o información ofuscados», y una sub-técnica de «Empaquetado de software». Como antes, la página de la subtécnica proporciona una gran cantidad de información sobre ejemplos de amenazas, su mitigación y técnicas de detección.

Como muestran estos ejemplos, ATT&CK de MITRE ayuda a los administradores a convertir los registros del sandbox en tácticas procesables para defenderse de los comportamientos de ataque del malware.

El Sistema de Detección de Infracciones de Servidores (sBDS) de Hillstone, el Sistema de Prevención de Intrusiones de Red (NIPS) y los firewalls de próxima generación (como los NGFW para centros de datos Hillstone A-Series, E-Series y X-Series) incluyen la capacidad de Cloud Sandbox. Cloud Sandbox de Hillstone es una plataforma de detección de amenazas avanzadas que puede emular el entorno de ejecución y analizar todas las actividades relacionadas con los archivos maliciosos, identificar las amenazas avanzadas y, a continuación, colaborar con las soluciones sBDS, NIPS y NGFW para proporcionar una rápida remediación.

Para obtener más información sobre MITRE ATT&CK, consulte la publicación oficial. Si necesita ayuda o le gustaría discutir cómo Hillstone y ATT&CK pueden ayudar a su organización, por favor, póngase en contacto con nosotros.